Monitorización de logs: ¿Qué debemos hacer antes de comenzar?

Hoy en día las herramientas de monitorización más exitosas tienen entre sus opciones la posibilidad de monitorizar logs. Además, podemos encontrar en el mercado muchas herramientas analíticas y de gestión de logs.

Por otro lado, el análisis de logs es fundamental para la seguridad. De hecho, el análisis de logs ha permitido el desarrollo de herramientas para la gestión de eventos y seguridad de información SIEM.

El análisis de logs es fundamental incluso para la definición de reglas sobre procedimientos de seguridad y requisitos de auditoría generados por organizaciones internacionales como HIPPA (Health Portability Accountability).

A pesar de todo este panorama, en las reuniones de negocios donde se están discutiendo las ventajas de la monitorización de aplicaciones, redes y servidores no es raro que tengamos la sensación de que la monitorización de logs se considera la hermanastra fea.

Las razones de esta calificación injusta son las limitaciones básicas de los archivos de log:

- Los archivos de log registran la información y los eventos solo en un sistema específico, por lo que son útiles para determinar la causa de los problemas en ese sistema en particular, pero cuando necesitamos resolver un problema que puede involucrar varios sistemas y dispositivos, ya es otra historia.

- No existen estándares para la ubicación, uso, formato y tamaño de los archivos de log que deban cumplirse para diferentes sistemas y dispositivos, lo que hace que el análisis sea más complicado y limita la extracción de los máximos beneficios de los archivos de log.

En este artículo trataremos de repasar los principales aspectos que debemos tener en cuenta cuando decidamos iniciar un proyecto de monitorización de logs. Empecemos por aclarar qué es un log y cómo se usa.

Un archivo de log es un archivo de texto o archivo XML que se utiliza para registrar la documentación de eventos, comportamientos y condiciones relevantes para un sistema en particular, producida automáticamente y con fecha y hora.

Generalmente cada software, aplicación, sistema operativo y dispositivo de red produce archivos de log.

¿Quieres saber más acerca de la monitorización de logs?

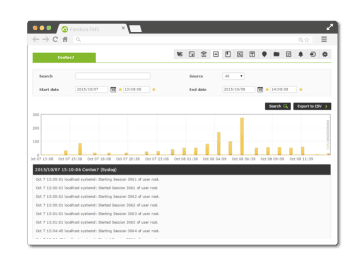

Recolección de eventos, búsquedas, informes… descubre la recolección de logs en Pandora FMS Enterprise.

Como dijimos antes, no existen normas para los logs. Sin embargo, en general podemos decir que un archivo de log de cualquier sistema, aplicación o dispositivo debe incluir:

- Time-stamp: información sobre la hora en que se ha producido el evento; fecha, hora, minuto y segundo.

- Categoría: cualquier archivo de log incluye algún tipo de clasificación de eventos, indicando su importancia o impacto sobre el sistema.

- Descripción: Aquí podemos encontrar información sobre el evento o condición específica.

En un servidor web: un log de acceso puede ser útil para identificar el número de visitantes, los dominios desde los que están visitando, el número de peticiones para cada página, los patrones de uso según el día de la semana o incluso la hora del día.

Sistema operativo: utiliza archivos syslog para registrar eventos, errores, accesos de usuario, avisos, etc. Mediante la revisión de sus datos, un administrador puede comprobar si todos los procesos se están cargando correctamente o la causa raíz de un problema específico.

En Microsoft Exchange: los logs de transacciones son archivos que se utilizan para transmitir información (mensajes de correo electrónico, nuevos usuarios, carpetas borradas, etc.) a la base de datos de Exchange. Todo se envía primero al log de transacciones y luego a la base de datos cuando el sistema lo permite.

En los routers de red: los archivos de log registran los procesos que fallan, las conexiones y desconexiones de los servicios y dispositivos WAN, el estado de las conexiones VPN, etc.

En firewall: los archivos de log registran qué conexiones de red se permitieron y se eliminaron.

Está claro que los logs son grandes contenedores de información variada que pueden ser valiosos para quienes tienen la intención de realizar actividades como:

- Monitorización de aplicaciones, redes y servidores.

- Optimización y errores de depuración.

- Análisis forense y análisis de causa raíz.

- Evaluación de vulnerabilidad.

- Cumplimiento de la normativa legal o log de eventos con fines de auditoría.

- Definir planes de capacidad o cambios arquitectónicos.

Veamos los principales aspectos que se han de tener en cuenta cuando decidamos empezar un proyecto de monitorizacion de logs.

Define un objetivo para el análisis de archivos de log

Dado que el análisis de archivos de log puede contribuir con diferentes actividades, un punto crucial es definir la meta y los objetivos que queremos alcanzar con este proyecto.

Tal vez nuestro interés se centra en mejorar nuestras capacidades de resolución de problemas y reducir el tiempo necesario para determinar la causa fundamental de los problemas que puedan surgir.

La seguridad puede ser nuestro principal interés, o cubrir los requisitos impuestos por algunas organizaciones reguladoras.

Cuando iniciamos un proyecto de monitorización de logs, tener una meta clara nos permite dimensionar correctamente el proyecto y tomar decisiones correctas durante la evaluación de las herramientas.

Luego hay que definir los objetivos en estos temas específicos:

-Visibilidad: Especifique si está interesado en tener un panel de control que le permita acceder a la información de log o si está más interesado en informes personalizados.

-Accesibilidad: ¿Cuán importante para nuestro objetivo es el análisis cruzado? ¿Cuán vital es la posibilidad de realizar diferentes consultas sobre los datos de los logs?

-Integración: ¿Tenemos ya una herramienta de monitorización o una herramienta de gestión de logs? ¿Cómo queremos integrar estas herramientas en nuestro proyecto?

-Alertas: ¿Es crucial la gestión de alertas cuando se detectan ciertos eventos o patrones?

-Escalabilidad: ¿Cómo creemos que los requisitos de monitorizacion de logs crecerán a corto y mediano plazo? ¿En dispositivos o sistemas? ¿Con diferentes objetivos?

Podemos consultar la consola de eventos de Pandora FMS y sus alertas de correlación de eventos en este post de este mismo blog.

Lista de archivos de log

Es importante definir una primera lista de archivos de log que deben ser recopilados y analizados, incluyendo la siguiente información sobre cada log:

-Tipo: Sistema Operativo, herramientas de identificación, red, Aplicaciones, seguridad de endpoints, etc.

-Sistemas: Servidor Windows 2008 o servidor Linux, Active Directory, LDAP, Servidor DHCP, Router Cisco 1941, Cisco ASA, VPN, seguridad de puntos finales MacAfee, servidor Apache, Servidor JBoss, etc.

-Identificación del log: nombre y ubicación.

-Tamaño: tamaño de log en MB.

-Descripción del log: breve descripción de los eventos registrados en este archivo de log.

| Tipo | OS |

| Sistema | Windows Server 2008 R2 |

| Nombre y dirección Ip | MDRServer / 191.168.4.56 |

| Log | Setup / Systemroot\System32\Winevt\logs\setup.evtx |

| Tamaño | 1028 MB |

| Descripción | Registra eventos durante la configuración y estadísticas de rendimiento |

Evaluar las herramientas

La recomendación es evaluar las características de las herramientas de monitorización con nuestros objetivos y necesidades.

En este punto debemos considerar que podemos encontrar herramientas con diferentes enfoques para la monitorizacion de logs:

-Software como servicio (SaaS) que no requiere instalaciones sino la contratación de un servicio remoto.

-Herramientas instaladas localmente.

-Herramientas basadas en dispositivos de hardware.

Podemos comprobar el enfoque de Pandora FMS para la monitorización de logs siguiendo este enlace.

Con la información recogida aquí podremos establecer un plan de proyecto que nos lleve al interesante e importante mundo de la monitorizacion de logs.

Antes de despedirnos, recuerda que Pandora FMS es un software de monitorización flexible, capaz de monitorizar dispositivos, infraestructuras, aplicaciones, servicios y procesos de negocio.

¿Quieres conocer mejor qué es lo que Pandora FMS puede ofrecerte? Descúbrelo entrando aquí: https://pandorafms.com/es

O si tienes que monitorizar más de 100 dispositivos también puedes disfrutar de una DEMO GRATUITA de 30 días de Pandora FMS Enterprise. Consíguela aquí.

Además, recuerda que si tus necesidades de monitorización son más limitadas tienes a tu disposición la versión OpenSource de Pandora FMS. Encuentra más información aquí: https://pandorafms.org/es/

No dudes en enviar tus consultas. ¡El equipazo de Pandora FMS estará encantado de atenderte!